用于应对侧信道问题 L1 终端故障的资源及应对方法

概述

在 2018 年 8 月 14 日,英特尔和行业合作伙伴分享 了有关最近识别的预测执行侧信道方法(即 L1 终端故障 (L1TF))的更多细节和缓解措施信息。

L1TF 是一种预测执行的侧信道高速缓存时序问题。 在这方面,它与之前报告的变种相似。 已识别出 L1TF 的三种变种。 每种 L1TF 变种都可能允许未经授权披露驻留在 L1 数据高速缓存中的信息(注:L1 数据高速缓存是每个处理器内核中的一个小内存池,用于存储有关处理器内核接下来最有可能执行的操作的信息)。

今年早些时候发布的微码更新与我们行业合作伙伴提供的操作系统和虚拟机管理程序软件配合使用,可以确保消费者、IT 专业人士和云服务提供商能够获得他们所需的保护。 英特尔建议用户让他们的系统保持最新,以防范不断演变的威胁形势。

如需获取最新的英特尔安全新闻,请访问我们的安全新闻中心。

如需了解所有其它信息,请访问英特尔安全中心 (英文),获取最新的安全信息。

L1TF 是一种极其复杂的攻击方法,英特尔目前还不了解任何被报告的真实攻击。

保护您的系统

更新系统后,运行非虚拟化操作系统的消费者和企业用户的预期风险将会很低。 这包括大多数数据中心安装基础和大多数 PC 客户端。在这些情况下,应用缓解措施未观察到明显的性能影响。对于一部分市场(尤其是那些运行传统虚拟化技术,且主要位于数据中心的小部分市场),建议客户或合作伙伴采取额外的措施来保护他们的系统。

这主要是为了防止 IT 管理员或云提供商无法保证所有虚拟化操作系统都受到保护的情况。是否需要采取额外措施取决于所使用的系统软件、工作负载和客户对其环境的安全威胁模式的评估。

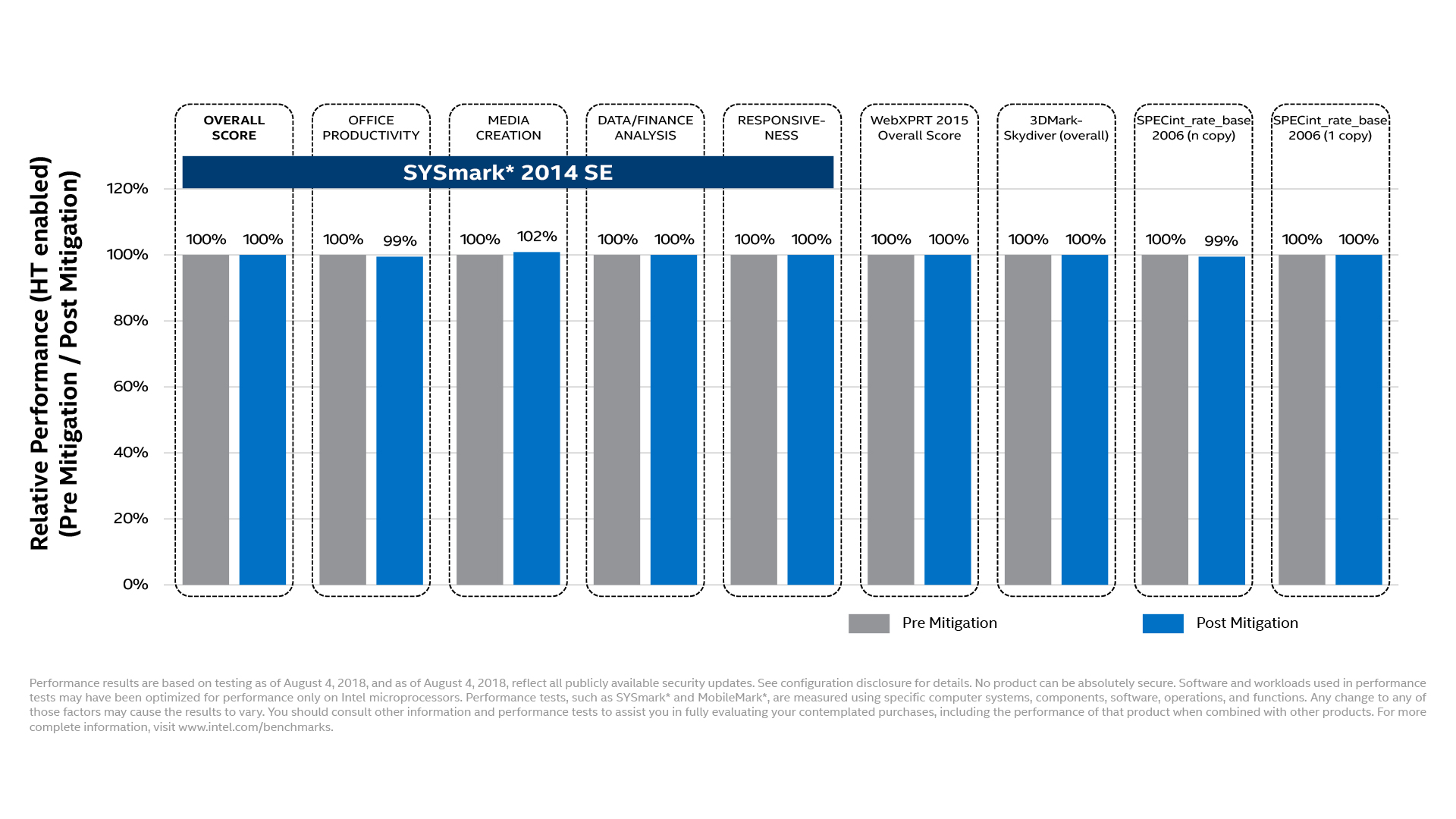

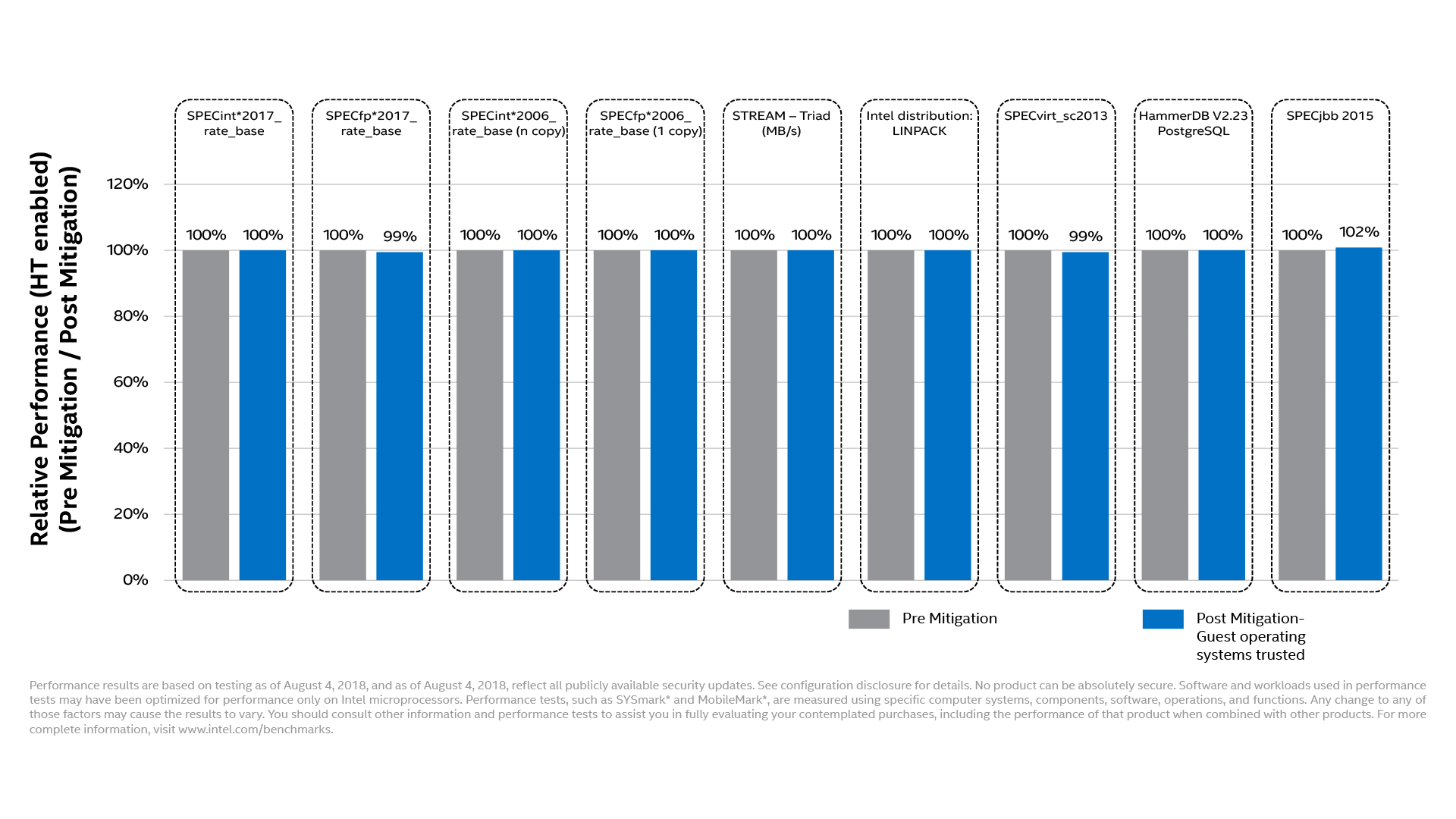

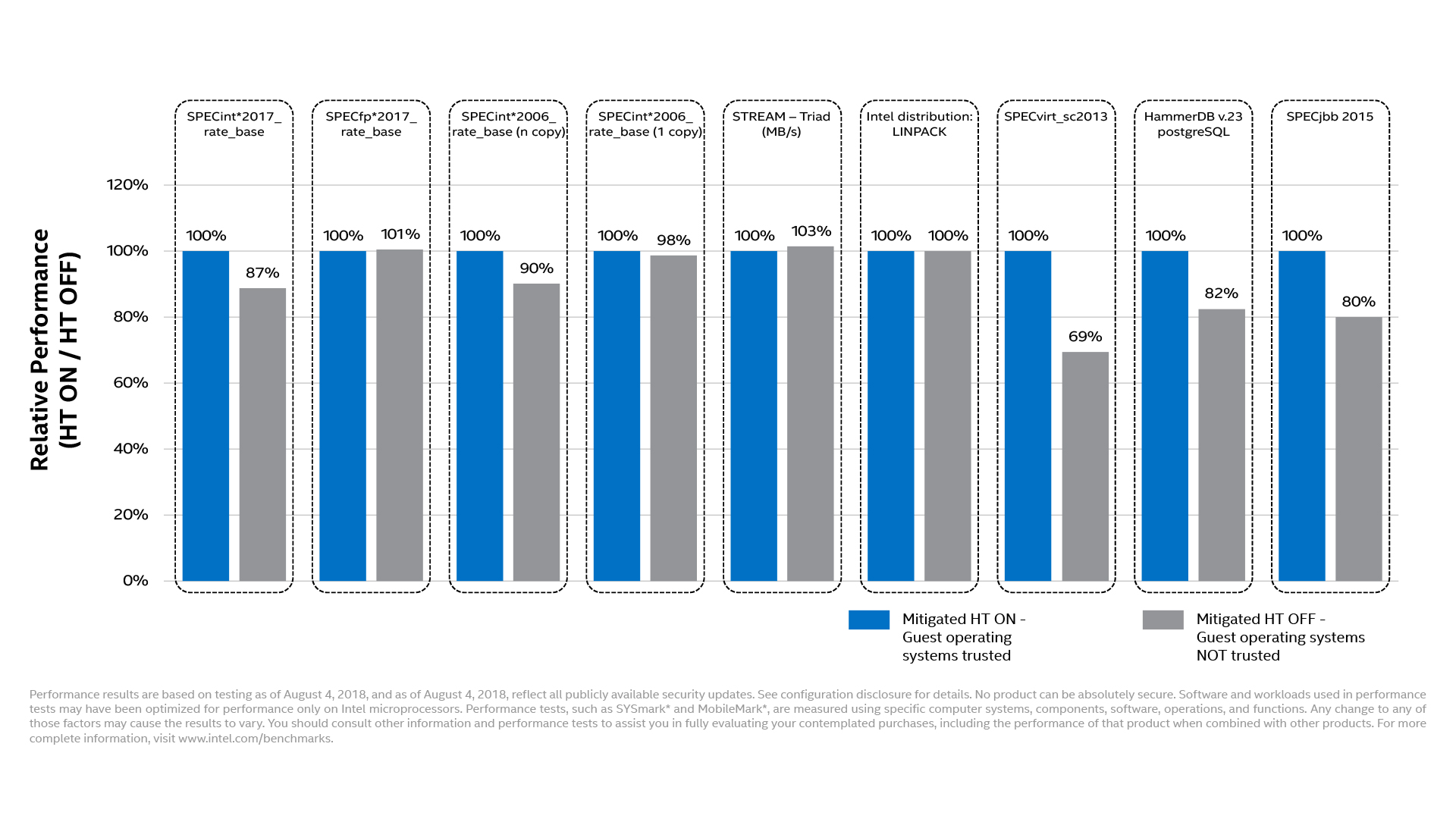

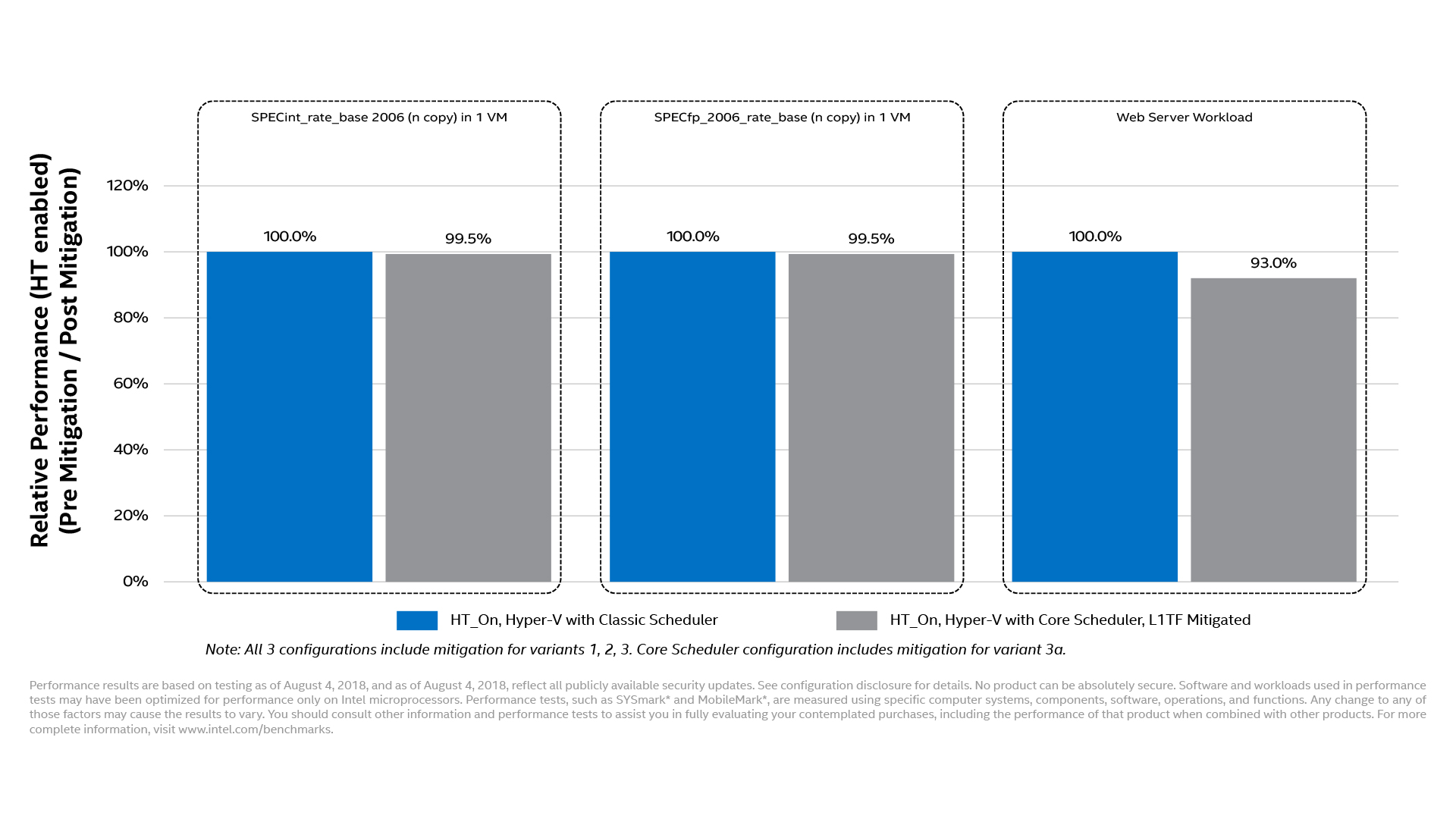

根据所采取的额外措施,特定工作负载上的性能或资源利用率可能会受影响并相应地发生变化。下面的图表显示了在大量 PC 客户端和数据中心配置中观察到的性能。如需了解详细信息,请参见下面的图表。

对大多数 PC 客户端没有明显的性能影响

使用非虚拟化的操作系统。

对许多数据中心工作负载没有明显的性能影响

适用于非虚拟化环境,或者可以保证所有虚拟化的来宾操作系统都受信任的环境。

对有些数据中心工作负载有性能影响

适用于不能保证所有虚拟化的来宾操作系统都受信任的一小部分特定环境。

启用 Windows Server 2016 内核调度程序产生的最低性能影响

适用于不能保证所有虚拟化的来宾操作系统都受信任的一小部分特定环境。

常见问题解答

常见问题解答

- 处理器:英特尔® 酷睿™ i7-8700K 处理器 95WTDP,6C12T,睿频高达 4.2GHz

- 存储:16GB DDR4-2667 2Rx8 双排

- 存储:英特尔® 760P 512GB 固态盘 NVMe*

- 显示器分辨率:1920x1080

- 操作系统:Windows* 10 Build RS4 17663。除了在 AC/BAPCo* 模式下测量的 SYSmark* 2014 之外,所有基准性能测试都将电源策略设置为 AC/High Perf。

- 显卡:英特尔® 核芯显卡 630 300MHz/1200MHz

- 测试日期:2018 年 8 月 4 日

- 测试者:英特尔公司。注意:所有客户端测量都使用相同的 CFL-S 台式机 SKU。针对 L1TF 的影响,仅更改不同配置的微码和操作系统

- SPEC 基准性能测试结果基于英特尔内部测量;所提供的比率用于研究用途

服务器配置 - RedHat Enterprise Linux* 7.4

- 处理器:英特尔® 至强™ 铂金 8180 处理器 (SKX),2.5GHz,28C,205W TDP

- 内存:384GB DDR4-2666(12x32GB,每通道 1DIMM)

- 存储:操作系统:800GB 英特尔® S3700 系列 SATA 固态盘;VHD:4x 2TB 英特尔® P3700 系列 SATA 固态盘

- BIOS:Energy Perf BIAS,根据测量指定设置为 Performance HT Enabled/Disabled(性能 HT 启用/禁用)

- 前 - SE5C620.86B.00.01.0009.101920170742 (ucode 0x43)

- 后 - SE5C620.86B.00.01.0009.101920170742 (ucode 0x4d)

- 操作系统:Redhat 7.4

- 内核前:3.10.0-693.11.6.el7.x86_64

- 内核后:3.10.0-862.9.4.el7.x86_64

- 测试日期:2018 年 8 月 4 日

- 测试者:英特尔公司

- SPEC 基准性能测试结果基于英特尔内部测量;所提供的比率用于研究用途

服务器配置 - Windows Server* 2016

- Windows Server* 2016 (SPECcpu2006)

- 处理器:英特尔® 至强™ 铂金 8170 (SKX),2.1GHz,26C,165W TDP

- 内存:192GB DDR4-2400(6x32GB,每通道 1DIMM)

- 存储:操作系统:800GB 英特尔® S3700 系列 SATA 固态盘;VHD:6x 1.92TB 英特尔® S4600 系列 SATA 固态盘

- BIOS:Energy Perf BIAS,设置为 Performance and I/O Sensitive(性能和 I/O 敏感)。启用 VMX 启用 HT

- SE5C620.86B.00.01.0012.021320180053, 2/13/2018 (ucode 0x43)

- SE5C620.86B.00.01.0014.070920180847, 7/9/2018 (ucode (0x4D)

- 操作系统:Windows Server* 2016,带 KB4343887 预览版,包括针对 V1、V2、V3、V3a、V4 的缓解支持(默认禁用),L1TF,电源策略设置为“高性能”、“启用 Hyper-v”

- 虚拟机:52 个 vCPU,170GB 内存,512GB VHDX 存储。

- 测试日期:2018 年 8 月 7 日

- 测试者:英特尔公司

- SPEC 基准性能测试结果基于英特尔内部测量;所提供的比率用于研究用途

Windows Server 2016(Web 服务器工作负载)

- 处理器:2 枚英特尔® 至强™ 铂金 8170 (SKX),2.1GHz,26C,165W TDP

- 内存:384GB DDR4-2400(12x32GB,每通道 1DIMM)

- 存储:操作系统:800GB 英特尔® S3700 系列 SATA 固态盘;VHD:6x 1.92TB 英特尔® S4600 系列 SATA 固态盘

- BIOS:Energy Perf BIAS,设置为 Performance and I/O Sensitive(性能和 I/O 敏感)。启用 VMX 启用 HT

- SE5C620.86B.00.01.0012.021320180053, 2/13/2018 (ucode 0x43)

- 英特尔强烈建议遵循良好的安全操作,从整体上防范恶意软件。

- 操作系统:Windows Server* 2016,带 KB4343887 预览版,包括针对 V1、V2、V3、V3a、V4 的缓解支持(默认禁用),L1TF,电源策略设置为“高性能”、“启用 Hyper-v”。

- 虚拟机(26 个虚拟机):4 个 vCPU,7 GB 内存,40GB VHDX 操作系统存储,40GB VHDX 内容存储

- 测试日期:2018 年 8 月 8 日

- 研究人员演示了概念的验证,而英特尔能够重复这一发现。

英特尔目前还不了解任何基于这些方法的恶意软件。

- 但是,最终用户和系统管理员应尽快应用任何可用的更新,并从整体上遵循良好的安全操作。

- 此处涉及的所有产品、日期和数字信息均为依据当前期望得出的初步结果,可随时更改,恕不另行通知。

- 英特尔® 处理器、芯片组和台式机主板可能包含设计缺陷或错误,已在勘误表中注明,这可能会使产品偏离已经发布的技术规范。英特尔提供最新的勘误表备索。

- 英特尔技术的特性和优势取决于系统配置,可能需要支持的硬件、软件或服务激活。整体性能可能因系统配置的不同而有所差异。没有任何产品是绝对安全的。请咨询您的系统制造商或零售商,或访问 http://intel.com 了解更多信息。

- 一些结果以英特尔内部分析或架构模拟或建模为基础评测或模拟,仅供参考。您的系统硬件、软件或配置的任何不同均可能会影响实际性能。

- 如需更多信息,请参阅安全研究人员的博客文章。 实施这些更新后,这些结果可能会不适用于您的设备或系统。

- 性能测试中使用的软件和工作负载仅在英特尔微处理器上进行了性能优化。

- 简单地说,侧信道是计算机系统物理操作的某些可观察方面,例如时序、功耗甚至声音。 上述任何要素的变动都有可能导致测试结果的变化。但是英特尔致力于迅速解决出现的这类问题,并通过安全建议和安全通知提供建议。 有关性能和基准测试结果的更完整信息,请访问 http://www.intel.com/benchmarks。

- 为什么英特尔不消除侧信道分析方法? Principled Technologies 是 XPRT 性能指标评测系列的发布方。2017 年 6 月,安全研究人员将这个问题通知给了英特尔及其它公司。

- 在此事例中,安全研究人员满怀信心地展示了他们发现的结果,而我们与其它公司合作对这个结果进行了验证,针对受影响的技术开发并验证了固件和操作系统的更新,同时尽快将其广泛应用。 英特尔以及几乎整个技术行业都遵循称为《协同披露》的披露惯例,根据它的指导原则,网络安全性问题通常在部署缓解措施之后披露。 (请参阅《协同问题披露 CERT 指南》。) 英特尔致力于按照行业标准进行协同披露。

- 英特尔技术的特性和优势取决于系统配置,可能需要支持的硬件、软件或服务激活。整体性能可能因系统配置的不同而有所差异。协同披露(也称为“负责任的披露”)公认是负责任地保护客户免受安全漏洞攻击的最佳方法。

- 协同披露基于两个基本概念:(1) 当公司意识到存在安全问题时,他们尽可能迅速、协作、高效地工作以缓解这些问题的影响; (2) 在寻找缓解措施的同时,公司采取一切措施,降低可利用信息通过泄露或其它方法泄露给想将这些信息用于恶意目的的不法分子的几率。

- *文中涉及的其它名称及商标属于各自所有者资产。

- 版权所有© 2018 英特尔公司。

资源

系统制造商、操作系统供应商以及此处未列明的其它供应商可能已发布了有关此情况的信息。您应该查阅系统制造商或操作系统供应商提供的更新或建议。该清单并未包括全部厂商。

英特尔客户支持

如需帮助,请联系下面列出的操作系统或系统制造商,或联系英特尔客户支持

北美地区联系电话

(916) 377-7000

常见问题

常见问题解答

常见问题解答

L1 终端故障 (L1TF) 是最近识别的预测执行的旁路高速缓存时序问题,类似于以前报告的变体。已识别出三种 L1TF 变体,它们可能允许未经授权披露驻留在 L1 数据高速缓存(每个处理器内核中的一个小内存池)中的信息。三种变体包括:

·L1 终端故障 – SGX (aka "Foreshadow")(英文) - 可能允许未经授权披露驻留在英特尔® SGX Enclave 内 L1 数据高速缓存中的信息

·L1 终端故障 - VMM-OS/SMM-可能允许未经授权披露驻留在英特尔®Operating System (OS) or System Management Mode (SMM) 内 L1 数据高速缓存中的信息。

·L1 终端故障- VMM - 可能允许未经授权披露驻留在虚拟机监视器 (VMM) 中的虚拟化客户机内 L1 数据高速缓存中的信息

常见问题解答

常见问题解答

L1TF 是一种极其复杂的攻击方法,英特尔目前不知道新的安全问题的任何报告的真实利用。用户最好是让他们的系统保持最新状态。

今年早些时候发布的微码更新与我们行业合作伙伴提供的操作系统和虚拟机管理程序软件的相应更新配合使用,为大量数据中心和 PC 客户端安装基础提供了他们所需的保护。更新系统后,大多数消费者和企业用户的预期风险将很低。这包括大多数数据中心安装基础和大多数 PC 客户端。

常见问题解答

常见问题解答

虽然这些额外措施可能适用于相对较小的一部分市场,但是我们认为它的重要意义在于现在为我们所有的客户提供解决方案,并随着时间的推移将来不断提供改进。

常见问题解答

常见问题解答

是的。今年早些时候发布的微码更新与我们行业合作伙伴现在提供的操作系统和虚拟机管理程序软件更新配合使用,确保消费者、IT 专业人士和云服务提供商能够获得他们所需的保护。

相关详细信息,请访问我们的软件安全网站,网址为 software.intel.com/side-channel(英文)。

常见问题解答

常见问题解答

否。英特尔目前不了解现实中对这些新的安全问题的任何使用情况。

常见问题解答

常见问题解答

是的。L1TF 问题通过也可缓解 GPZ 变体 3 的相同硬件更改来解决。

常见问题解答

常见问题解答

英特尔开发了一种方法来检测在系统运行期间基于 L1TF 的攻击,仅在必要时才应用缓解措施。英特尔已向我们的一些合作伙伴提供了具有此功能的预发布微码以进行评估,有望随着时间的推移扩大此微码的供应范围。

常见问题解答

常见问题解答

英特尔与其它公司于 2018 年 1 月发现 L1TF-SGX。我们安全团队的进一步研究识别出两种相关的 L1TF 变体,它们可能会影响其它微处理器、操作系统和虚拟化软件。我们与其它公司合作开发并验证针对受影响技术的固件、操作系统及虚拟化软件更新,并尽快将其广泛应用。英特尔以及几乎整个技术行业都遵循称为《协同披露》的披露惯例,根据它的指导原则,网络安全性问题通常在部署缓解措施之后披露。(请参阅《协同问题披露 CERT 指南》(英文)。) 英特尔致力于按照行业标准进行协同披露。

常见问题解答

常见问题解答

否。我们早先发布的微代码更新 (MCU) 是针对全部三种 L1TF 变体的缓解战略的重要组成部分。从今天开始,通过与我们行业合作伙伴及开源社区提供的操作系统和虚拟机管理程序软件的相应更新配合使用,这些更新有助于确保用户、IT 专业人士和云服务提供商能够获得他们所需的保护。

对于一部分市场(尤其是那些运行传统虚拟化技术的小部分市场,主要在数据中心中),建议客户或合作伙伴采取额外的措施来保护他们的系统。这些额外的措施取决于所使用的系统软件、工作负载和客户对其环境的安全威胁模式的评估。在许多情况下,不需要关闭英特尔超线程技术来提供全面缓解。如需更多指导,请咨询您的虚拟机管理程序供应商。

常见问题解答

常见问题解答

协同披露(也称为“负责任的披露”)公认是负责任地保护客户免受安全问题攻击的最佳方法协同披露基于两个基本概念:(1) 当公司意识到存在安全问题时,他们尽可能迅速、协作、高效地工作以缓解这些问题的影响; (2) 在寻找缓解措施的同时,公司采取一切措施,降低可利用信息通过泄露或其它方法泄露给想将这些信息用于恶意目的的不法分子的几率。

卡耐基梅隆软件工程研究所 (Carnegie Mellon’s Software Engineering Institute) 的计算机紧急响应小组 (Computer Emergency Response Team, CERT) 对这些原则做出了最好的表达:

“公众,特别是易受攻击产品的用户,应被告知相关产品的问题及供应商如何处理这些问题。与此同时,在未经审查和采取缓解措施的情况下披露此类信息只会误导公众。当所有人通过协同合作来保护公众时,就会出现理想的情况。”

有关协同披露及其重要性的更多信息,请参见《协同问题披露指南 (英文)》。

受影响的英特尔平台

请咨询系统供应商或设备制造商(参见上述链接),了解有关您的系统的更多信息。